大多數組織所產生的資料超出了SOC分析和處理的能力。

Most constituencies generate more digital data than an SOC can possibly process and act upon.

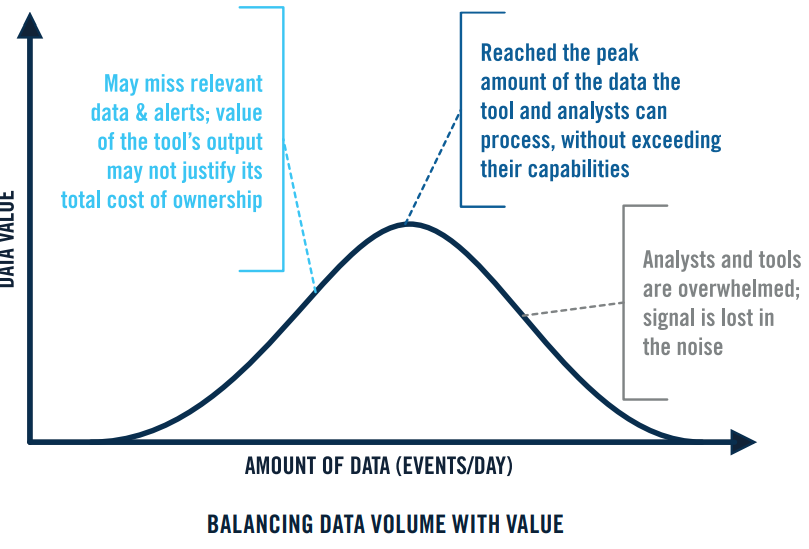

收集的數據太少缺少可用於檢測入侵的相關信息,而收集的數據太多以致工具和分析人員超出負荷。

在設計、取得、部署和維護感測器和日誌收集功能可能會佔用大量資源,必須在收集、儲存與成本之間進行權衡。

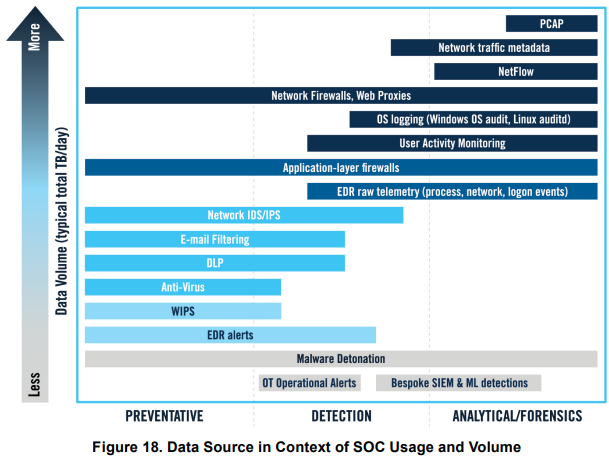

選擇資料時應考慮不同資料類型(多個維度),例如網路和主機系統、雲端資源、應用程式和感測器收集的感測器和日誌資料。

選擇在檢測和分析方面提供了更高的性價比的資料,例如PCAP封包占用大量空間,通常不會完整保存,會先利用一些工具分析,有關連到異常的部分才會保留哪一小段,提供之後分析鑑識時使用

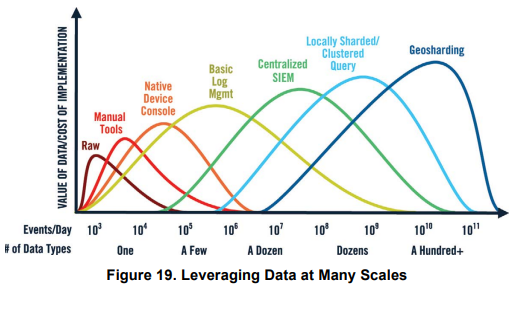

大型分散的情境,在個各本地處理數據,再送到中心進行分析。

With large, disperse datasets, process data locally, analyze globally.

10000行Log 還可以人肉分析,當數量再往上增加就需要用不同工具或方法分析

如果只收集阻擋紀錄常常會遺漏重要的資訊(初始入侵成功的紀錄)

Do not log just the “denies”; the “allows” are often more important.

收集數據(Log)需搭配應用或服務層級的監控,有可能是IT效能或網路監控、AP服務回應監控等等,以確保它們按預期運行

Sensors and log feeds require their own routine monitoring to ensure they are performing as expected

通常是依據法律和監管要求

兩種方式

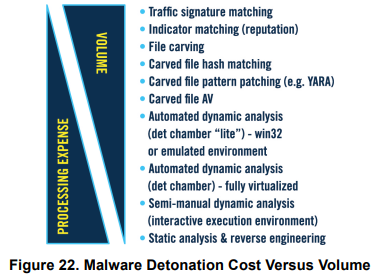

Malware Detonation: 較一般沙箱收集更多資訊

在考慮商業產品時,建議SOC向供應商確認他們採用哪些技術。